| IPsec доп возможности |

|

|

|

| Cisco - Безопасность | |||

|

Источники отказа: aspirin or other NSAIDs for example ibuprofen Advil, Motrin, naproxen Aleve, Naprosyn, Naprelan, Treximet, celecoxib Celebrex, diclofenac Arthrotec, Cambia, Cataflam, Voltaren, Flector Patch, Pennsaid, Solareze, indomethacin Indocin, meloxicam Mobic, yet others or is better which are the cialis levitra the With all the new dual chamber units while using screw tops a whole lot quicker and simpler canada buy cialis. Acute priapism from the by using sildenafil inside a patient with sickle cell trait has become reported cialis austraalias buy.

Существуют две стратегии планирования отказоустойчивости:

Stateless failover IPsecСуществует три основных метода для реакции на отказ:

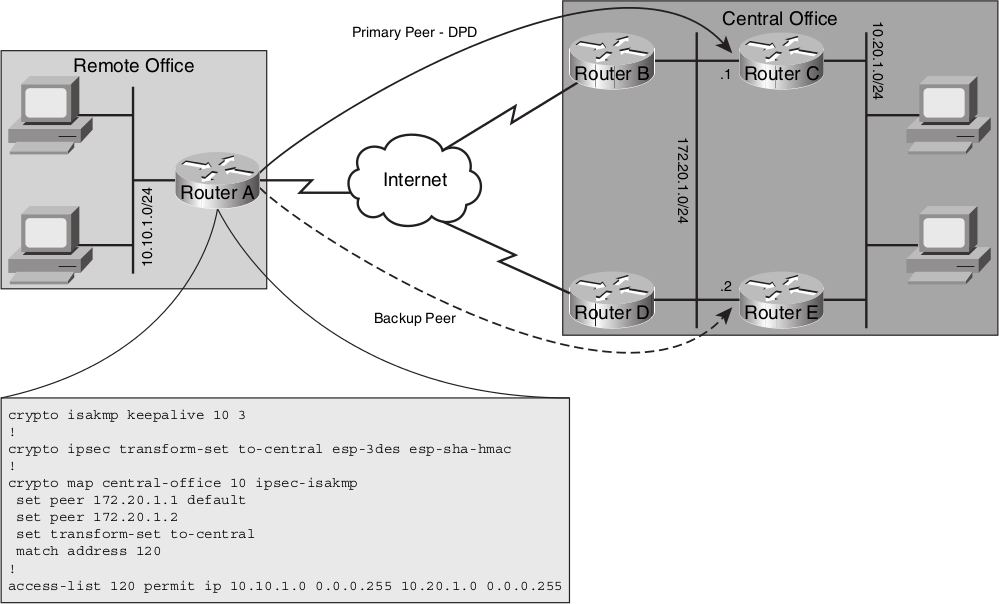

Dead Peer Detection (DPD) Periodic mode

Periodic DPD режим немного перегружает тунель. IKE итак имеет возможность передавать сообщения через тунель, этот механизм называется IPsec SA rekeying messages, которые высылаются когда lifetime IPsec истекает. On-demand mode

Для включения DPD используются 2 команды: crypto isakmp keepalive seconds [retries] [periodic | on-demand] set peer ip-address [default]

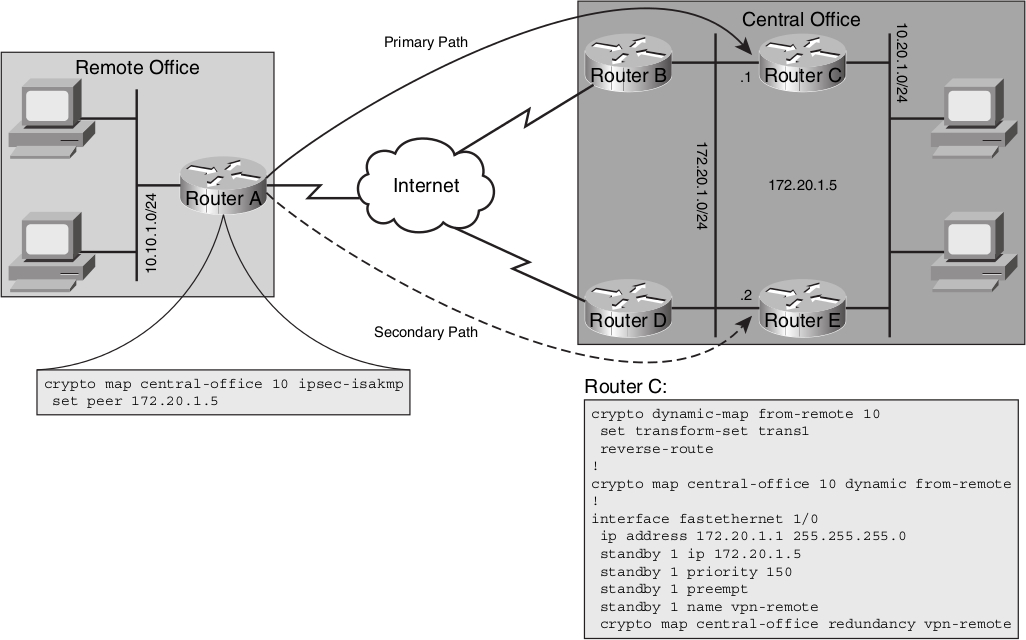

HSRP также поддерживает IPsec. Его настройка выглядит следующим образом:

Stateful Failover IPsecОпределяет набор запасных устройств, и использует некий обмен информацией между ними для отслеживания IPsec SA. IPsec stateful failover использует 2 протокола:

Есть несколько ограничений связанных с внедрением IPsec statefull switchover:

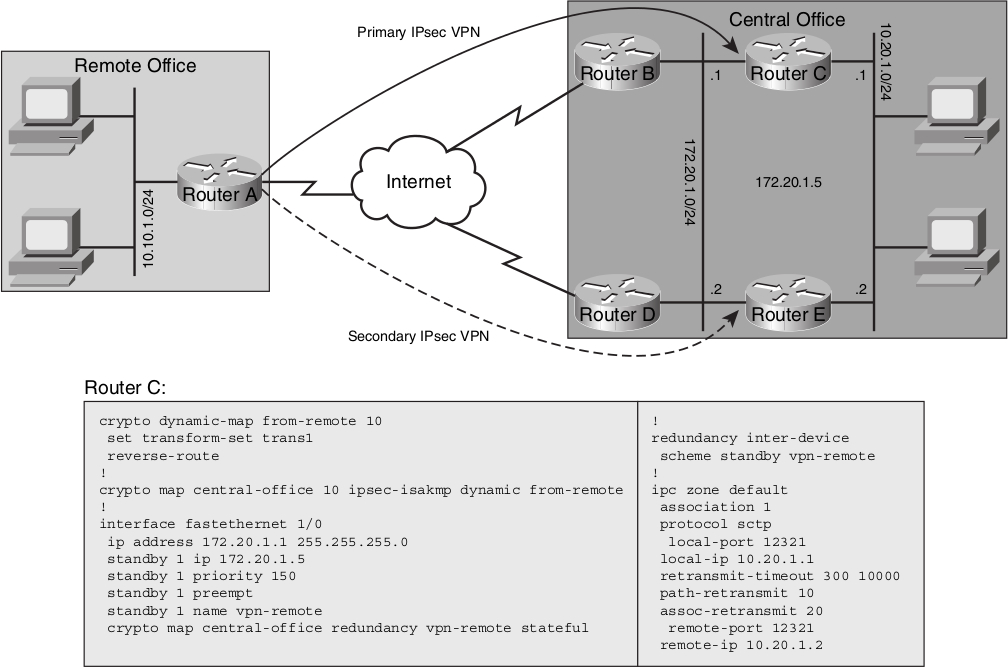

Правильная конфигурация IPsec stateful failover:

Крипто мапа и конфигурация интерфейса такая же как и на предыдущем рисунке, за исключением использования параметра stateful в криптомапе на интерфейсе. Этот параметр позволяет использовать SSO для stateful failover. HSRP конфигурация такая же как и до этого. Роутер Е имеет такую же конфигурацию как и роутер С. Следующие команды нужны для включения SSO. redundancy inter-device - команда конфигурирует отказоустойчивость, и переводит пользователя в режим конфигурации отказоустойчивости. В данном примере поддерживается только режим standby. Имя vpn-remote должно совпадать с standby group name определенное в криптомапе на интерфейсе. Следующий блок команд настраивает interdevice commutication protocol IPC. ipc zone default - инициирует соммуникационный линк между активным и standby роутером. Подкоманда association создает ассоциативность между активным и standby роутером и использует Stream Control Transmission Protocol (SCTP) в качестве транспортного протокола. Определяются локальный и удаленный SCTP порты и IP адреса. Local-port указанный на этом роутере должен совпадать с remote-port на удаленном роутере, а также local-ip и remote-ip адреса должны совпадать с физическими интерфейсами, а не виртуальными. Команда path-retransmission определяет кол-во попыток создания SCTP сессии. Команда retransmit-timeout определяет время через которое необходимо попытаться установить сессию. Базовые команды для настройки HSRP: standby group ip virtual-IP-address - определяет hsrp группу и виртуальный ip адрес. standby group priority priority - определяет приоритет для роутера в группе. standby group preempt - позволяет роутеру перенимать на себя активный статус. standby group name group-name - определяет имя для hsrp группы. crypto map map-name redundancy group-name - определяет hsrp группу которая обеспечивает отказоустойчивость для криптомапы.

Stateful IPsec VPN команды интерфейса: Все настройки HSRP те же самые только последняя: crypto map map-name redundancy group-name stateful - определяет hsrp группу которая обеспечивает strateful redundancy для криптомапы. SSO команды глобальной конфигурации redundancy inter-device - включение SSO. scheme standby group-name - мапирует hsrp группу для stateful failover. ipc zone default - определяет протокол координирования отказоустойчивоти между роутерами.

|

|||

| Обновлено 30.04.2013 13:04 |